Actualizaciones automáticas para el sistema operativo y aplicaciones.

Las actualizaciones son añadidos o modificaciones realizadas sobre los sistemas operativos o aplicaciones que tenemos instalados en nuestros dispositivos y cuya misión es mejorar tanto aspectos de funcionalidad como de seguridad.

Tipos de actualizaciones:

- De Alta Prioridad: Que se encargan de elevar el nivel de seguridad y rendimiento del sistema.

- Opcionales: Estas actualizaciones mejoran el rendimiento del software y el hardware del equipo.

- Aumentar la seguridad del sistema.

- Mejorar el rendimiento.

- Eliminar errores de ejecución.

- Disminuir incompatibilidades con software y hardware.

- Mejorar bases de datos del sistema, así como también de sus aplicaciones.

Depende de diversos factores: la cantidad de horas diarias de operación,el tipo de actividad (aplicaciones) que se ejecutan, el ambiente donde se encuentra instalada (si hay polvo, calor, etc.), el estado general (si es un equipo nuevo o muy usado), y el resultado obtenido en el último mantenimiento. Una PC de uso personal, que funcione unas cuatro horas diarias, en un ambiente favorable y dos o menos años de operación sin fallas graves, puede resultar aconsejable realizar su mantenimiento cada uno o dos meses de operación, aunque algunas de las actividades de mantenimiento pudieran requerir una periodicidad menor.

¿Quién se encarga de publicarlas?

Las actualizaciones son elaboradas y ofrecidas por los propios desarrolladores y fabricantes. En algunos casos publican los parches (así se llaman también las actualizaciones de seguridad) con gran rapidez. En otras ocasiones, los fabricantes tienen que adaptar los parches a sus dispositivos y el proceso no es tan rápido. En este caso último caso poco podemos hacer más allá de ser conscientes del riesgo y no realizar acciones que nos puedan comprometer hasta que la actualización esté disponible.

Manejo de cuentas de usuario.

La administración de cuentas de usuario y grupos es una parte esencial de la administración de sistemas dentro de una organización. Pero para hacer esto efectivamente, un buen administrador de sistemas primero debe entender lo que son las cuentas de usuario y los grupos y como funcionan.

La razón principal para las cuentas de usuario es verificar la identidad de cada individuo utilizando un computador. Una razón secundaria (pero aún importante) es la de permitir la utilización personalizada de recursos y privilegios de acceso.

Los recursos incluyen archivos, directorios y dispositivos. El control de acceso a estos dispositivos forma una gran parte de la rutina diaria de un administrador de sistemas; a menudo el acceso a un recurso es controlado por grupos. Los grupos son construcciones lógicas que se pueden utilizar para enlazar a usuarios para un propósito común. Por ejemplo, si una organización tiene varios administradores de sistemas, todos ellos se pueden colocar en un grupo administrador de sistema. Luego se le pueden dar permisos al grupo para acceder a recursos claves del sistema. De esta forma, los grupos pueden ser una herramienta poderosa para la administración de recursos y acceso.

Manejo de cuentas de usuario.

La administración de cuentas de usuario y grupos es una parte esencial de la administración de sistemas dentro de una organización. Pero para hacer esto efectivamente, un buen administrador de sistemas primero debe entender lo que son las cuentas de usuario y los grupos y como funcionan.

La razón principal para las cuentas de usuario es verificar la identidad de cada individuo utilizando un computador. Una razón secundaria (pero aún importante) es la de permitir la utilización personalizada de recursos y privilegios de acceso.

Los recursos incluyen archivos, directorios y dispositivos. El control de acceso a estos dispositivos forma una gran parte de la rutina diaria de un administrador de sistemas; a menudo el acceso a un recurso es controlado por grupos. Los grupos son construcciones lógicas que se pueden utilizar para enlazar a usuarios para un propósito común. Por ejemplo, si una organización tiene varios administradores de sistemas, todos ellos se pueden colocar en un grupo administrador de sistema. Luego se le pueden dar permisos al grupo para acceder a recursos claves del sistema. De esta forma, los grupos pueden ser una herramienta poderosa para la administración de recursos y acceso.

Pasos para crear una cuenta:

Puede crear cuentas distintas para cada persona que vaya a utilizar el equipo. Esto permite a cada usuario tener sus propias carpetas de documentos y configuraciones como el papel tapiz, el menú Inicio, el estilo visual y otras características. Puede crear y configurar cuentas de usuario con la herramienta Cuentas de usuario en el Panel de control.Para abrir la herramienta Cuentas de usuarios, abra el Panel de control desde el menú Inicio y, a continuación, haga doble clic en Cuentas de usuario.

Para crear una cuenta de usuario nueva, siga estos pasos:

- Haga clic en Crear una nueva cuenta en la lista desplegable

- Elija una tarea.

- Escriba el nombre que desea utilizar para la cuenta y, después, haga clic en Siguiente.

- Seleccione el tipo de cuenta que desea y después haga clic en Crear cuenta.

- Para realizar cambios en una cuenta, siga estos pasos:

- Haga clic en Cambiar una cuenta en la lista desplegable

- Elija una tarea.

- Haga clic en la cuenta que desea cambiar.

- Seleccione el elemento que desea cambiar:

- Haga clic en Cambiar el nombre para cambiar el nombre que aparece en la pantalla de bienvenida de la cuenta.

- Haga clic en Cambiar la imagen para cambiar la imagen utilizada para representar la cuenta de usuario. Puede utilizar cualquier archivo de imagen para la imagen del usuario.

- Haga clic en Cambiar el tipo de cuenta para cambiar el tipo de cuenta con el fin de aumentar o disminuir los permisos del usuario en el equipo.

- Haga clic en Crear o cambiar la contraseña para crear o cambiar la contraseña del usuario y para crear o cambiar la sugerencia de contraseña.

- Haga clic en Borrar la cuenta para borrar la cuenta de usuario del equipo. Cuando borra una cuenta, tiene la posibilidad de guardar los archivos del usuario en el equipo.

Account Manager- Administrador

Esta es la cuenta a utilizar para compartir datos. Se tiene acceso a la mayoría de las funciones de una cuenta de usuario limitado, pero en la que no se ha precisado contraseña de entrada. Un usuario invitado puede conectarse rápidamente (y desconectarse) y efectuar simples tareas como el control de e-mails o navegar por Internet.

Pasos para compartir archivos y carpetas en red:

- Instalar en tu ordenador software y otros materiales.

- Realizar operaciones de mantenimiento.

- Añadir nuevos programas y periféricos como una impresora o software para compartir música.

- Crear más cuentas.

- Aplicaciones de Internet y programas de e-mail

- Programas como Microsoft Word, Microsoft Excel y Microsoft PowerPoint

- Programas de música y de vídeo con los que puedes leer, editar fotos y muchas cosas más.

- Desafortunadamente, algunas aplicaciones no funcionan con las cuentas de usuario limitado.

Esta es la cuenta a utilizar para compartir datos. Se tiene acceso a la mayoría de las funciones de una cuenta de usuario limitado, pero en la que no se ha precisado contraseña de entrada. Un usuario invitado puede conectarse rápidamente (y desconectarse) y efectuar simples tareas como el control de e-mails o navegar por Internet.

Paso 1. Asegúrese de tener privilegios de administrador para cambiar la configuración y que todos los equipos tenga en mismo grupo de trabajo; Haga clic derecho en Equipo -> Propiedades. Si tienes diferente grupo de trabajo, entonces haga clic en cambar configuración y en la nueva ventana clic en cambiar. Es necesario reiniciar el PC.

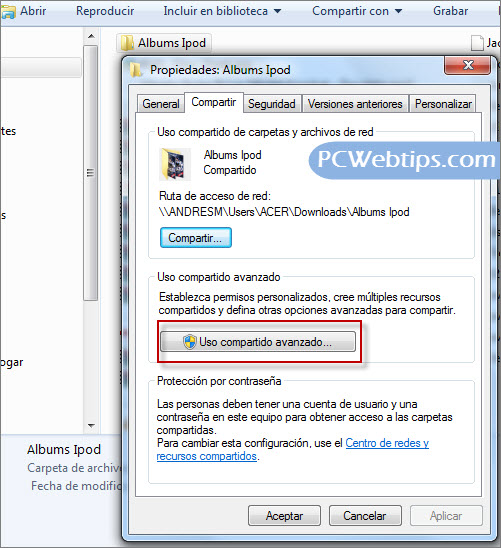

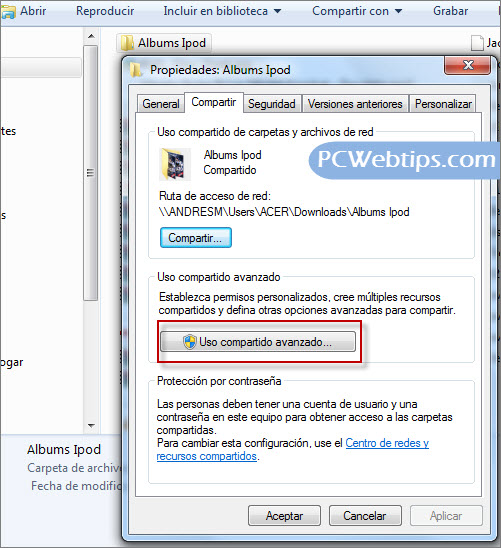

Paso 2. Ahora Busque la carpeta que desea compartir. Haga clic derecho - Propiedades, en la sesión compartir, haga clic...uso compartido avanzado.

Paso 3. En Uso compartido avanzado, active Compartir esta carpeta. . Se añadirá automáticamente el nombre de carpeta. Sin embargo, si usted puede elegir un nombre personalizado y establece el numero de usuarios que pueder acceder a tu carpeta segun tus equipos.. Una vez hecho esto, haga clic en Permisos.

Paso 4. En Permisos, permite elegir los usuarios o grupos de la red. haga clic en Agregar

Paso 5. hora, haga clic en Opciones avanzadas.

Paso 6. Haga clic en Buscar Ahora, y seleccione Todos, para no tener problemas con los permisos, Clic en aceptar, de nuevo aceptar y en permiso selecciona si quieres solo lectura, realizar cambios o control total. Finalmente aceptar para compartir la carpeta a través de los ordenadores.

Debe tener en cuenta que es posible que tenga que reiniciar su PC, o deshabilitar y habilitar la conexión de red, para compartir carpeta en la red.

Paso 7. Para acceder en el otro equipo simplemente copie la ruta o vaya a Mi Equipo - Red y ahí encontrara en nombre del PC y los archivos Compartidos.

Administacion del firewall local.

Administacion del firewall local.

La administración del firewall sigue siendo la principal defensa de la red de una organización. Prácticamente, representa la actividad que más tiempo insume a los administradores de seguridad de redes en comparación con cualquier otra actividad. Y equivocarse es fácil, especialmente en el caso de los administradores de TI que desempeñan una doble función como personal de seguridad de TI de su organización.

1. Defina su plan de administración del cambio. Una autoridad de administración del firewall centralizada y un proceso documentado pueden ayudar a evitar cambios indeseados en la configuración actual de la red, al limitar los riesgos que perjudican la funcionalidad, dificultar los cambios futuros o abrir una brecha de seguridad en la red. Un plan de administración del cambio debe cumplir con lo siguiente:

2. Pruebe los cambios de firewall antes de implementarlos plenamente. De ser posible, cree un entorno de prueba que refleje los sistemas de producción. El hecho de no probar los cambios adecuadamente puede conllevar una interrupción del negocio, como problemas de latencia de red o cortes totales de suministro de red.

3. Tome una instantánea de la configuración antes de efectuar grandes cambios de firewall. Tenga implementado un sistema de revisión de cambios, con planes de recuperación y de conmutación por error, antes de que surja una necesidad imperiosa. Las instantáneas constantes del sistema pueden ahorrar tiempo y dinero si una migración se lleva a cabo incorrectamente o si falla un equipo de forma inesperada.

Con el tiempo, estas instantáneas pueden generar un perfil de la actividad de la red. Este perfil puede ayudar a monitorear el uso de las características de la red, y a detectar los comportamientos irregulares, el exceso de suscripciones y los problemas de carga.

4. Monitoree el acceso de los usuarios a la configuración del firewall. Los registros de acceso de los usuarios pueden funcionar como un sistema de detección de intrusiones primario, que potencialmente puede revelar los intentos de acceso no autorizados desde dentro o fuera de la red. Los registros también pueden poner de manifiesto los cambios progresivos, incrementales e indeseados en la política de seguridad. Como bloqueo de una enorme brecha en la seguridad de su red, el firewall es un solo punto de entrada a la red y contiene elementos de prueba de conexiones no deseadas. El firewall puede exponer códigos malintencionados, troyanos y rootkits mediante alertas de conexiones denegadas o demasiadas conexiones permitidas.

5. Programe auditorias de políticas periódicas. Con el paso del tiempo, es posible que las reglas no coincidan con la política de seguridad, y que las reglas que no se usan bloqueen el tráfico y presenten una barrera a los cambios de red. La seguridad desfasada también puede presentar riesgos legales. Revise su política de firewall con regularidad, actualicela según sea necesario y verifique su cumplimiento mediante la revisión de la configuración y las reglas del firewall. Revise la política en los siguientes casos:

http://es.slideshare.net/prynce21/actualizaciones-automticas-del-sistema-operativo

https://seguridad-computacional.wikispaces.com/manejo+de+cuentas+de+usuario

Paso 2. Ahora Busque la carpeta que desea compartir. Haga clic derecho - Propiedades, en la sesión compartir, haga clic...uso compartido avanzado.

Paso 3. En Uso compartido avanzado, active Compartir esta carpeta. . Se añadirá automáticamente el nombre de carpeta. Sin embargo, si usted puede elegir un nombre personalizado y establece el numero de usuarios que pueder acceder a tu carpeta segun tus equipos.. Una vez hecho esto, haga clic en Permisos.

Paso 4. En Permisos, permite elegir los usuarios o grupos de la red. haga clic en Agregar

Paso 5. hora, haga clic en Opciones avanzadas.

Paso 6. Haga clic en Buscar Ahora, y seleccione Todos, para no tener problemas con los permisos, Clic en aceptar, de nuevo aceptar y en permiso selecciona si quieres solo lectura, realizar cambios o control total. Finalmente aceptar para compartir la carpeta a través de los ordenadores.

Debe tener en cuenta que es posible que tenga que reiniciar su PC, o deshabilitar y habilitar la conexión de red, para compartir carpeta en la red.

Paso 7. Para acceder en el otro equipo simplemente copie la ruta o vaya a Mi Equipo - Red y ahí encontrara en nombre del PC y los archivos Compartidos.

Administacion del firewall local.

Administacion del firewall local.La administración del firewall sigue siendo la principal defensa de la red de una organización. Prácticamente, representa la actividad que más tiempo insume a los administradores de seguridad de redes en comparación con cualquier otra actividad. Y equivocarse es fácil, especialmente en el caso de los administradores de TI que desempeñan una doble función como personal de seguridad de TI de su organización.

1. Defina su plan de administración del cambio. Una autoridad de administración del firewall centralizada y un proceso documentado pueden ayudar a evitar cambios indeseados en la configuración actual de la red, al limitar los riesgos que perjudican la funcionalidad, dificultar los cambios futuros o abrir una brecha de seguridad en la red. Un plan de administración del cambio debe cumplir con lo siguiente:

- Establecer un enfoque aceptado para solicitar cambios de política y estipular requisitos.

- Implementar controles adecuados con identificación de las personas que pueden o no autorizar un cambio.

- Centralizar la administración del firewall para crear, distribuir y cumplir con las políticas con eficiencia.

- Describir los puntos de comunicación y coordinación necesarios para procesar adecuadamente cualquier cambio.

- Crear una pista de auditoría para realizar el seguimiento de las solicitudes, las acciones y los resultados de un cambio de firewall.

2. Pruebe los cambios de firewall antes de implementarlos plenamente. De ser posible, cree un entorno de prueba que refleje los sistemas de producción. El hecho de no probar los cambios adecuadamente puede conllevar una interrupción del negocio, como problemas de latencia de red o cortes totales de suministro de red.

3. Tome una instantánea de la configuración antes de efectuar grandes cambios de firewall. Tenga implementado un sistema de revisión de cambios, con planes de recuperación y de conmutación por error, antes de que surja una necesidad imperiosa. Las instantáneas constantes del sistema pueden ahorrar tiempo y dinero si una migración se lleva a cabo incorrectamente o si falla un equipo de forma inesperada.

Con el tiempo, estas instantáneas pueden generar un perfil de la actividad de la red. Este perfil puede ayudar a monitorear el uso de las características de la red, y a detectar los comportamientos irregulares, el exceso de suscripciones y los problemas de carga.

4. Monitoree el acceso de los usuarios a la configuración del firewall. Los registros de acceso de los usuarios pueden funcionar como un sistema de detección de intrusiones primario, que potencialmente puede revelar los intentos de acceso no autorizados desde dentro o fuera de la red. Los registros también pueden poner de manifiesto los cambios progresivos, incrementales e indeseados en la política de seguridad. Como bloqueo de una enorme brecha en la seguridad de su red, el firewall es un solo punto de entrada a la red y contiene elementos de prueba de conexiones no deseadas. El firewall puede exponer códigos malintencionados, troyanos y rootkits mediante alertas de conexiones denegadas o demasiadas conexiones permitidas.

5. Programe auditorias de políticas periódicas. Con el paso del tiempo, es posible que las reglas no coincidan con la política de seguridad, y que las reglas que no se usan bloqueen el tráfico y presenten una barrera a los cambios de red. La seguridad desfasada también puede presentar riesgos legales. Revise su política de firewall con regularidad, actualicela según sea necesario y verifique su cumplimiento mediante la revisión de la configuración y las reglas del firewall. Revise la política en los siguientes casos:

- Al introducir nuevas instancias de seguridad o firewall que alteren considerablemente las capacidades de la red.

- Al introducir a la red nuevas aplicaciones compatibles con IP.

- Al cambiar a un nuevo IPS (proveedor de servicios de Internet).

- Al comenzar a compartir tráfico de red en colaboración con un socio empresarial.

- Al atravesar un cambio empresarial u operativo importante.

- Al sostener una rotación de personal significativa.

Configuración del Firewall local.

Si el Firewall de Windows se está ejecutando correctamente y tienes problemas para establecer la conexión en Firefox:- En la parte izquierda de la ventana del Panel de Firewall de Windows, haz clic en Permitir un programa a través de Firewall de Windows. Aparecerá la ventana de Programas permitidos.

- Haz clic en Cambiar la configuración.

- Busca Mozilla Firefox en la lista de programas. Si aparece, selecciónalo. Si no, pasa al siguiente paso.

- Una vez seleccionado Mozilla Firefox (o firefox.exe), haz clic en Quitar. Confirma que quieres eliminarlo.

- Haz clic en Permitir otro programa.... Se abrirá la ventana para Agregar un programa.

- En esa nueva ventana, haz clic en Examinar....

- Busca la ubicación de Firefox (por ejemplo, C:\Program Files\Mozilla Firefox\) y haz doble clic en firefox.exe.

- Haz clic en el botón Agregar.

- Haz clic en OK para cerrar la ventana.

FUENTES BIBLIOGRÁFICAS:

https://seguridad-computacional.wikispaces.com/manejo+de+cuentas+de+usuario

No hay comentarios:

Publicar un comentario